Добрый день!

Есть несколько UniFi AP-AC-LR подключенных в разные HPE 1920-48G Switch JG927A.

Управляются они UniFi Cloud Key, также включенный в один из HPE 1920-48G.

Интернет заведен через Mikrotik RB1100AHx2.

В качестве DHCP используется Windows Server.

Мне нужно организовать отдельную гостевую сеть, которая не пересекалась с бы с корпоративной.

Вариант с включением гостевой сети не прокатывает, т.к. DNS прописан локальный и, допустим, при попытке открыть почту на телефоне, соединение не создается, т.к. dns дает локальный ip-адрес, который из гостевой сети запрещен.

Для решения этой задачи был куплен UniFi Security Gateway.

Lan1 включен в HPE 1920-48G.

Wan1 включен в Mikrotik в порт на котором поднят DHCP и есть доступ в интернет.

Если воткнуть ноут в этот порт, то все работает.

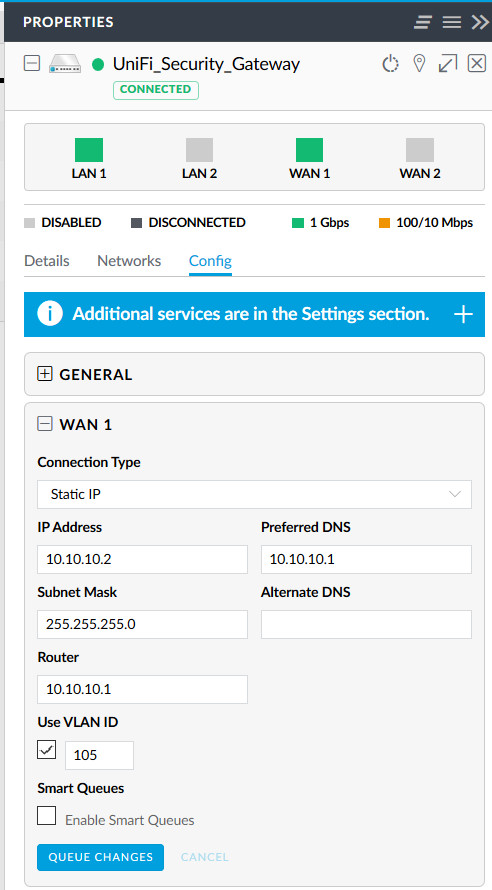

В настройках UniFi Security Gateway на Wan1 прописываю ip-адрес и сетевые настройки, указываю VLAN

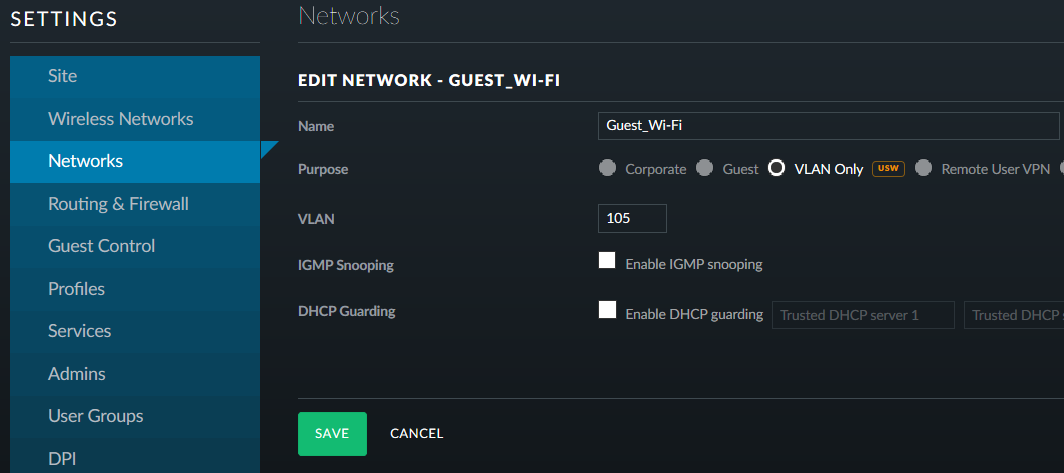

В Settings-Networks создаю новую сеть VLAN Only

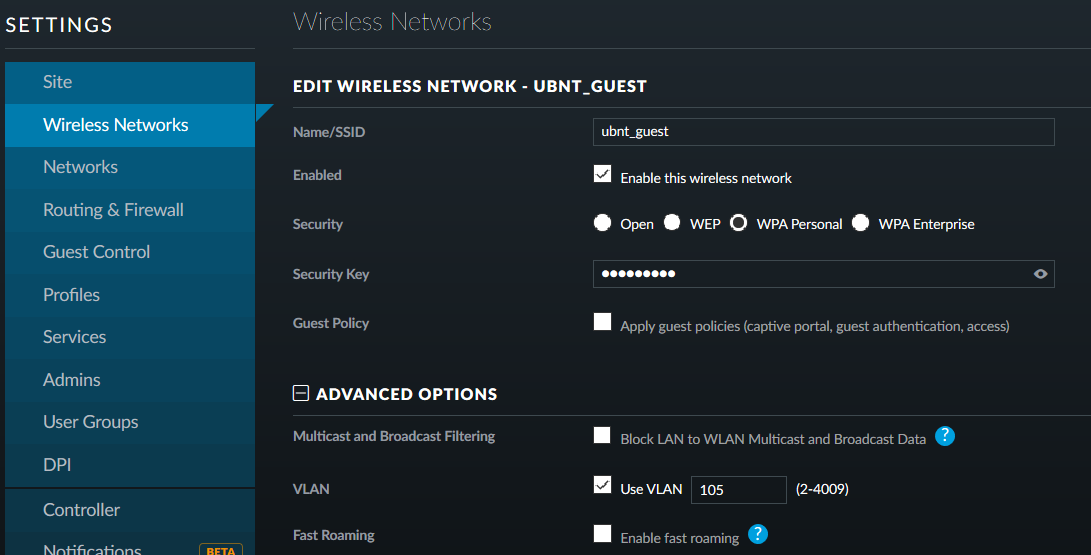

Далее создаю новую Wireless Networks и указываю нужный VLAN

Wi-Fi сеть появляется, но доступа к интернету нет.

IP адреса не раздаются. Даже если настройки добавить вручную, все равно не работает.

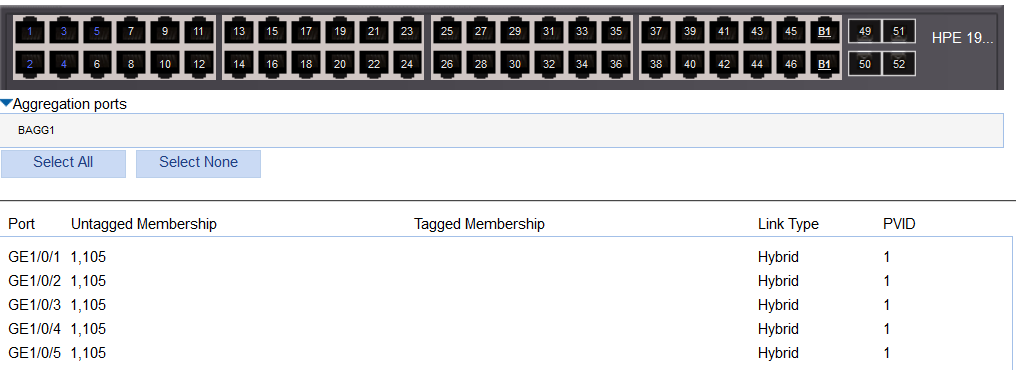

На HPE 1920-48G на всех портах куда воткнуты UniFi подняты два VLAN-а

Где я промахнулся в настройках?

Есть несколько UniFi AP-AC-LR подключенных в разные HPE 1920-48G Switch JG927A.

Управляются они UniFi Cloud Key, также включенный в один из HPE 1920-48G.

Интернет заведен через Mikrotik RB1100AHx2.

В качестве DHCP используется Windows Server.

Мне нужно организовать отдельную гостевую сеть, которая не пересекалась с бы с корпоративной.

Вариант с включением гостевой сети не прокатывает, т.к. DNS прописан локальный и, допустим, при попытке открыть почту на телефоне, соединение не создается, т.к. dns дает локальный ip-адрес, который из гостевой сети запрещен.

Для решения этой задачи был куплен UniFi Security Gateway.

Lan1 включен в HPE 1920-48G.

Wan1 включен в Mikrotik в порт на котором поднят DHCP и есть доступ в интернет.

Если воткнуть ноут в этот порт, то все работает.

В настройках UniFi Security Gateway на Wan1 прописываю ip-адрес и сетевые настройки, указываю VLAN

В Settings-Networks создаю новую сеть VLAN Only

Далее создаю новую Wireless Networks и указываю нужный VLAN

Wi-Fi сеть появляется, но доступа к интернету нет.

IP адреса не раздаются. Даже если настройки добавить вручную, все равно не работает.

На HPE 1920-48G на всех портах куда воткнуты UniFi подняты два VLAN-а

Где я промахнулся в настройках?