Обновлено: 05.03.2026 в 13:38:07

ISP Wireless — Руководство по обеспечению безопасности устройств на базе airOS

Регулярно обновляйте прошивки

Одним из важнейших шагов является обновление прошивки airOS до актуальной версии. Использование устаревшей прошивки представляет серьёзную угрозу безопасности, так как в ней могут отсутствовать исправления для известных уязвимостей. Чтобы получать автоматические уведомления о новых версиях прошивки и уведомления о безопасности, вы можете подписаться на рассылку в сообществе Ubiquiti.

Примечание: устройства airOS, имеющие доступ к интернету и корректно настроенные DNS-серверы, будут отображать наличие обновления в веб-интерфейсе, если эта функция не была отключена вручную.

Ограничьте доступ

Ограничение доступа особенно важно для устройств с публичными IP-адресами. Ограничьте доступ к интерфейсам управления, таким как SSH, HTTP или HTTPS, с помощью брандмауэра или отключите функцию «Удалённое управление» на вкладке Network.

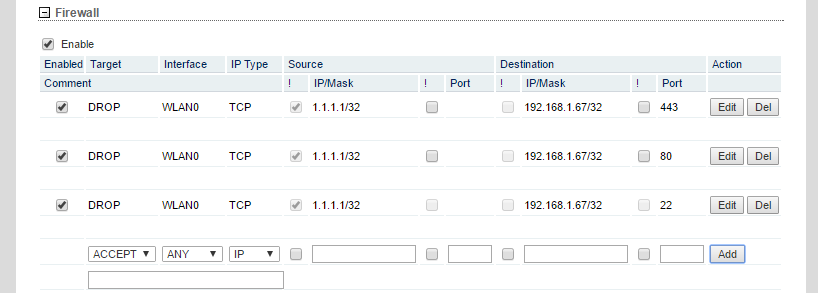

Другой вариант — использовать встроенный брандмауэр для ограничения доступа к интерфейсам управления. Ниже приведён пример настройки устройства airOS в режиме Router, где порт WLAN используется как WAN (обращённый в интернет):

-

IP-адрес радио: 192.168.1.67 (должен быть публичным IP-адресом)

-

Разрешённый IP (белый список): 1.1.1.1

airMAX M

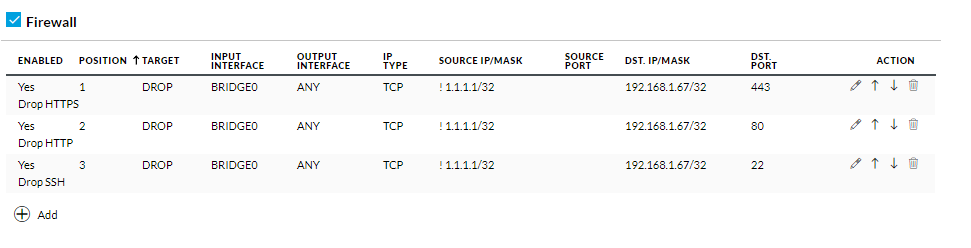

airMAX AC — Режим маршрутизатора (Router mode)

Начиная с версии прошивки v8.5.8 и выше, устройства airMAX AC, работающие в режиме маршрутизатора, теперь могут использовать ACL (список контроля доступа по IP/маске), доступный в разделе WAN → ACL, для добавления IP-адресов в белый список. Это позволяет предоставить удалённый доступ только указанным IP-адресам, даже если включена опция Block Management Access

airMAX AC — Режим моста (Bridge mode)

Выбор надёжного пароля

Используйте пароли администратора длиной не менее 8 символов, не содержащие слов из словаря. Для дополнительной безопасности рекомендуется также изменить имя пользователя по умолчанию (например, ubnt) на другое. Это можно сделать во вкладке System.

Выявление заражённых устройств

Признаками заражения устройства могут быть:

-

Недоступность или повреждение веб-интерфейса

-

Повышенная сетевая активность

-

Изменённые или отключённые порты управления

-

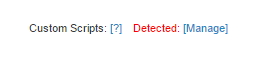

Предупреждающее сообщение Custom scripts detected на главной вкладке airOS (см. ниже)

Типы защиты беспроводной сети

Обеспечение защищённого доступа к беспроводному интерфейсу критически важно в сетях провайдеров (ISP), чтобы устройства оставались доступными только для доверенных администраторов и могли управляться безопасно.

WPA2-AES (Рекомендуемый тип безопасности и шифрования)

Режим защиты WPA2 (Wireless Protected Access II) с типом шифрования AES (Advanced Encryption Standard) на 256 бит.

AES также известен как CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol).

-

WPA2 всегда рекомендуется вместо своего предшественника WPA.

-

В целом, WPA2-AES рекомендуется для всех беспроводных сетей как оптимальное решение по сочетанию производительности и безопасности.

-

Шифрование происходит внутри аппаратного модуля Wi-Fi, поэтому CPU и память устройства не нагружаются, что позволяет достичь максимальных скоростей передачи данных (MCS15 для 2x2 и MCS7 для 1x1 устройств).

WPA2 доступен в двух вариантах:

-

PSK (Pre-Shared Key) — с заданным вручную паролем.

-

EAP (Enterprise Authentication Protocol) — централизованная аутентификация на основе учётных данных.

Оба варианта являются приемлемыми для беспроводных сетей провайдеров при использовании WPA2 с AES.

Устройства Ubiquiti с включённой EAP-поддержкой работают с протоколами TTLS или PEAP с аутентификацией MSCHAP v2.

Примечание: при включённой EAP-аутентификации устройства на базе airOS автоматически определяют, используется ли TTLS или PEAP с MSCHAP v2.

Открытая сеть (не рекомендуется)

Хотя большинство устройств Ubiquiti не поддерживают настройку сети без защиты, устаревшие точки доступа airMAX M могут быть настроены как «открытые» (без шифрования) — например, для гостевого доступа или при использовании RADIUS-аутентификации по MAC-адресу и списков MAC-ACL.

Однако ни один из этих вариантов не обеспечивает реальной безопасности, поэтому их использование не рекомендуется.

TKIP и WEP (не рекомендуются)

Важно: поддержка режимов TKIP и WEP была удалена в версии прошивки 5.6.1, поскольку они не считаются безопасными.

Была ли эта статья полезной?

1 Человек посчитал эту статью полезной